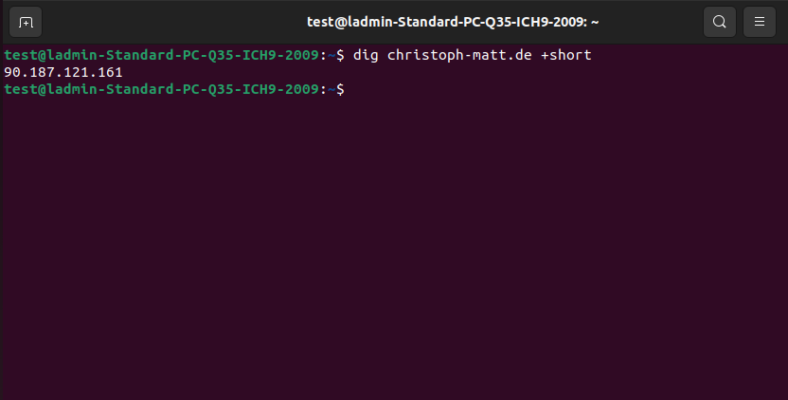

Autor: Christoph Matt

Ein Autodidakt, der gerne Sachen baut, dicke Bücher liest, Software schreibt, erfahrener Netzwerk und Datacenter Engineer und mit einem Hang zu Open Source Technologien und Automatisierung. Stochert neugierig in einer mechanischen Schreibmaschine herum und versucht, den Satz vom unendlichen Affen zu beweisen.

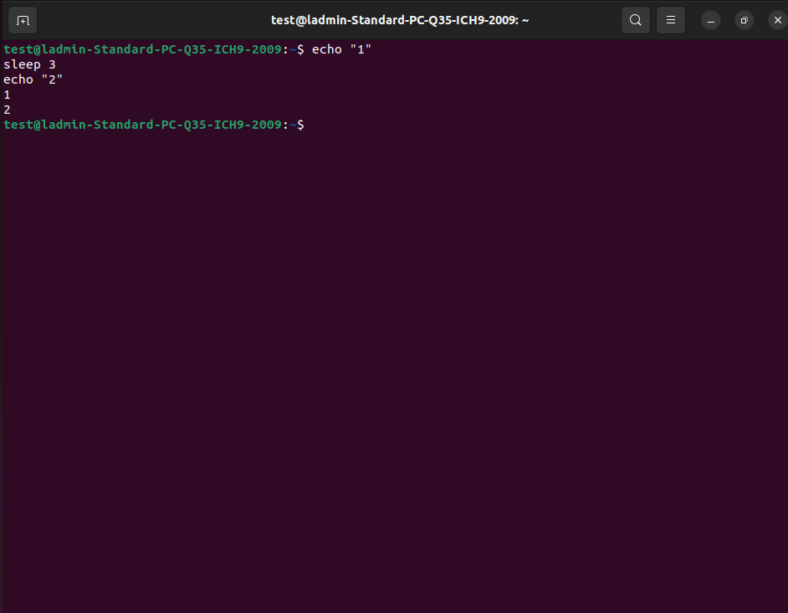

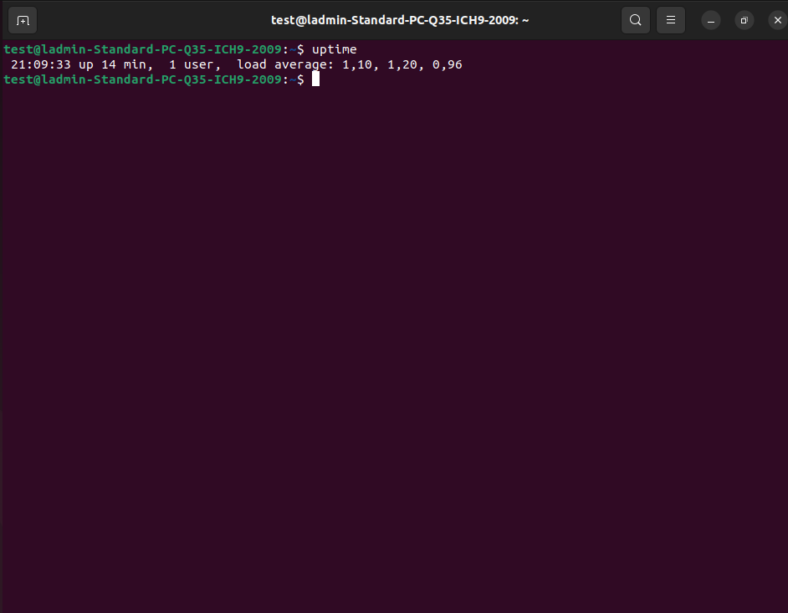

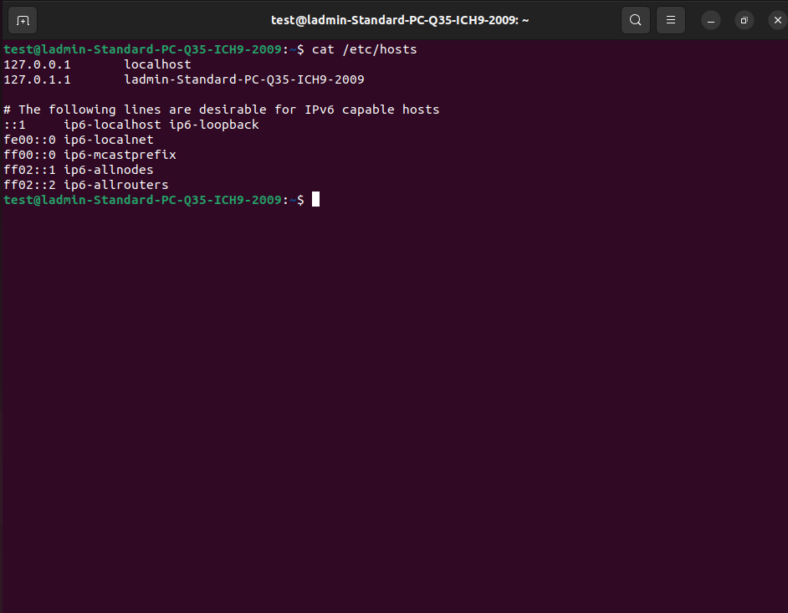

Ich habe meine Karriere in der Veranstaltungstechnik begonnen und mich im Laufe der Jahre immer mehr in Richtung Enterprise entwickelt. Heute bin ich als Netzwerk- und Datacenter-Engineer tätig, wie Method Man sagt: „I went from entertainment to enterpreise“. Von DOS-Befehlen und Bash Skripten zu Routing und Switching, sowie Security und SDN, Linux, Python, FOSS, Virtualisierung und mehr.

Ich liebe es, neue Technologien zu entdecken und komplexe Netzwerke zu designen und zu implementieren. Es gibt immer etwas Neues zu lernen und ich genieße die Herausforderungen, die sich mir in meiner täglichen Arbeit stellen. Geheimwaffe: Autodidakt beim Lernen, lesen, basteln und Musik machen.